解锁三角洲机器码的终极指南,解锁三角洲机器码的终极指南,三角洲怎么拿机枪

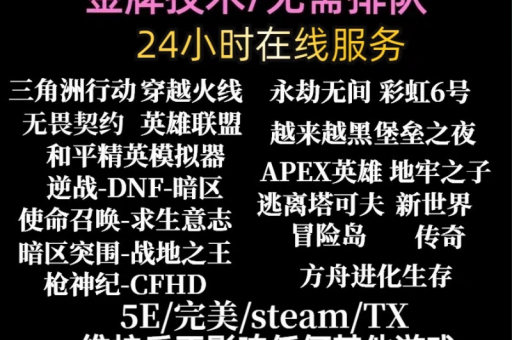

- 三角洲行动无畏契约pubg机器修复解除标记绝地求生频繁24电脑

- 2025-05-07 00:30:11

- 366

在当今数字化的时代,计算机技术日新月异,各种软件和系统不断涌现,而对于开发者和技术爱好者来说,了解和掌握机器码是一项至关重要的技能,三角洲(Delta)作为一款具有广泛应用场景的软件,其机器码的解锁更是许多人关注的焦点,本文将为您奉上解锁三角洲机器码的终极指南,带您深入了解这一复杂而又充满挑战的领域。

什么是三角洲机器码

(一)机器码的基本概念

机器码,也称为机器指令,是计算机能够直接识别和执行的二进制代码,它是计算机硬件与软件之间沟通的桥梁,每一条机器码都对应着特定的计算机指令,决定了计算机在执行任务时的具体操作,在三角洲软件中,机器码是其核心组成部分,控制着软件的运行逻辑和功能实现。

(二)三角洲机器码的特点

1、唯一性

每一个三角洲软件版本所对应的机器码都是独一无二的,这是为了确保软件的安全性和版权保护,不同版本的三角洲软件可能具有不同的机器码结构和内容。

2、复杂性

三角洲机器码的结构较为复杂,包含了大量的二进制指令和数据,这些指令和数据按照一定的规则和顺序排列,共同构成了三角洲软件的执行代码。

3、保密性

为了防止盗版和非法复制,三角洲软件的开发者通常会对机器码进行加密和保护,使得未经授权的用户难以获取和破解机器码。

解锁三角洲机器码的必要性

(一)软件定制与修改

对于开发者来说,解锁三角洲机器码可以实现对软件的定制和修改,根据特定的需求添加新的功能模块、优化软件性能、修复软件漏洞等,从而满足不同用户的个性化需求。

(二)逆向工程与分析

在软件逆向工程和分析领域,解锁三角洲机器码是必不可少的一步,通过破解机器码,可以深入了解三角洲软件的内部工作原理、算法和数据结构,为软件的安全性评估、漏洞挖掘等提供重要的依据。

(三)破解盗版限制

对于一些用户来说,解锁三角洲机器码可能是为了破解软件的盗版限制,使其能够在未经授权的情况下正常使用软件,虽然这种行为是违反软件版权协议的,但在某些情况下,用户可能出于各种原因需要这样做。

解锁三角洲机器码的常见方法

(一)反汇编与调试

1、反汇编工具

反汇编是将机器码转换为汇编语言代码的过程,通过使用反汇编工具,如 IDA Pro、OllyDbg 等,可以将三角洲机器码反汇编成可读的汇编代码,这些汇编代码可以帮助开发者更好地理解机器码的结构和功能。

2、调试技术

调试是在程序运行过程中跟踪和分析程序状态的过程,通过使用调试工具,如 WinDbg、GDB 等,可以在程序运行时查看寄存器值、内存数据、堆栈信息等,从而定位机器码中的问题和漏洞。

(二)破解加密算法

1、密钥破解

许多三角洲机器码采用了加密算法来保护机器码的安全性,破解加密算法的关键是获取加密密钥,通过分析加密算法的原理和流程,利用密码学知识和技巧,可以尝试破解加密密钥,从而解锁机器码。

2、算法逆向

有些加密算法可能存在漏洞或缺陷,通过对加密算法进行逆向分析,可以发现这些漏洞并利用它们来破解加密算法,获取机器码。

(三)修改内存数据

1、内存读写工具

通过使用内存读写工具,如 Cheat Engine、Memory Viewer 等,可以直接修改三角洲软件运行时的内存数据,这种方法可以绕过机器码的加密保护,直接修改机器码中的关键数据,从而实现解锁机器码的目的。

2、内存注入

内存注入是将一段代码注入到目标进程的内存空间中,通过在目标进程中执行注入的代码来修改机器码,这种方法需要一定的技术水平和权限,否则可能会导致系统崩溃或其他问题。

解锁三角洲机器码的风险与注意事项

(一)法律风险

破解三角洲机器码属于侵犯软件版权的行为,在许多国家和地区,这种行为是违法的,一旦被发现,可能会面临法律诉讼和经济赔偿的风险。

(二)安全风险

通过非法手段解锁三角洲机器码可能会引入安全漏洞,导致软件运行不稳定、数据泄露等问题,一些破解工具可能带有恶意代码,会对计算机系统造成损害。

(三)技术风险

解锁三角洲机器码需要一定的技术水平和经验,如果操作不当,可能会导致机器码损坏、系统崩溃等问题,随着三角洲软件版本的更新,解锁方法也可能会失效,需要不断更新解锁技术。

(四)注意事项

1、遵守法律法规

在解锁三角洲机器码时,一定要遵守相关的法律法规,不要从事侵犯软件版权的行为。

2、选择合法途径

如果需要对三角洲软件进行定制和修改,应该选择合法的途径,如与软件开发者合作、申请软件授权等。

3、备份数据

在进行解锁操作之前,应该备份三角洲软件的数据和配置文件,以防解锁过程中出现意外导致数据丢失。

4、使用正版软件

为了确保软件的安全性和稳定性,应该使用正版三角洲软件,不要使用盗版软件。

解锁三角洲机器码是一项具有挑战性的任务,需要开发者具备扎实的技术功底和丰富的经验,在解锁过程中,一定要遵守法律法规,选择合法的途径,注意保护计算机系统的安全,我们也应该尊重软件开发者的劳动成果,不要从事侵犯软件版权的行为,希望本文能够为您解锁三角洲机器码提供一些帮助和指导,让您在软件开发和技术研究的道路上取得更好的成果。